Есть ли будущее у квантовой криптографии? Хотя классическая криптография и не сдает свои позиций, ее будущее целиком зависит от развития алгоритмов квантового распределения ключа.

Квантовая криптография - это один из тех удивительных инструментов, который был обнаружен еще задолго до того, как в нем появилась практическая необходимость. Некоторые компании уже сейчас предлагают криптографические решения, обладающие свойством “доказуемой безопасности” и основанные на фундаментальных принципах квантовой механики. Но, несмотря на все уверения подобных компаний, можно найти публикации, в которых описываются практически осуществимые способы того, как пассивный нарушитель Ева может подслушать, о чем щебечут Алиса и Боб по квантовому каналу.

Терзаемый любопытством, я запрыгнул на парижский скоростной поезд, чтобы совершить путешествие в саму колыбель квантовой криптографии: в Женеву. Именно в Женеве в реальных условиях была продемонстрирована работа алгоритма квантового распределения ключа (quantum key distribution - QKD). Именно в Женеве находится компания Id Quantique, которая специализируется на изготовлении продуктов безопасности, работающих по принципам квантовой физики. Именно Женева – резиденция исследовательского центра квантовой оптики GAP-Optique (при Женевском университете).

Моя цель понять, так что же такое квантовая криптография? Кто покупает QKD-системы? Зачем? Как повсеместное внедрение QKD отразится на противостоянии белых и черных хакеров. Каковы направления будущих исследований QKD?

Квантовый нарушитель

Пока поезд на всех парах мчался к пункту моего назначения, я размышлял (надо сказать, с долей неохоты) о современной криптографии. Существует множество способов защищать информацию, но меня интересовали только коммерческие асимметричные системы. Все криптографические системы можно разделить на два класса: симметричные и асимметричные. В асимметричных системах у меня есть два ключа: один из которых закрытый и я храню его дома под подушкой; второй ключ – открытый. Теперь, чтобы отправить мне зашифрованное сообщение, вам нужно зашифровать его отрытым ключом, я же смогу расшифровать сообщение, воспользовавшись своим закрытым ключом.

Простые числа (Внимание: дальше много математики)

В стойкой асимметричной системе нарушитель не сможет вычислить закрытый ключ, если ему известен только открытый ключ. Алгоритм RSA (названный в честь тройки своих создателей) считается стойкой асимметричной системой. Давайте взглянем, как работает RSA.

Сначала выберем два простых числа p и q , например, p = 13 и q = 17 . Перемножив два числа, мы получим pq = 221 .

Нам также понадобится второе чиcло: произведение p -1 и q -1 , (p -1)(q -1)=192 . Теперь в диапазоне от 1 до 192 выберем любое число, которое было бы взаимно простым с 221. Давайте в качестве такого числа возьмем 7.

Для того чтобы вычислить ключи, последовательно будем находить значения выражения (p ‑1)(q -1)(1,2,3,…) + 1 до тех пор, пока мы не получим число, которое нацело делится на выбранное ранее число (в нашем случае на 7). При вычислении выражения у нас получится следующий ряд: 193, 385, 578… 385 делится на 7, и в результате дает 55.

Итак, мы получили два ключа: {7, 221} и {55, 221}. Но, не зная простых чисел, перемножением которых получено число 221, нам не удастся вычислить один ключ, зная только другой. Тем не менее, мы знаем произведение простых множителей, так что в качестве варианта можно попробовать факторизовать 221 и найти те самые простые множители.

Оказывается, разложение на множители не такая уж и простая задача. Я написал простенький скрипт, который позволяет узнать, как время нахождения простых множителей зависит от размера факторизируемого числа. Скрипт не оптимизирован и в нем используется метод перебора. Время загрузки Питона и необходимых библиотек ничтожно мало по сравнению со временем работы самого скрипта. Но тут важно скорее не само время работы, а то, насколько быстро время разложения на множители возрастает при увеличении размера факторизуемого числа.

В идеальной ситуации, когда размер факторизуемого числа увеличивается на порядок, время нахождения простых множителей должно увеличиваться как минимум на порядок. В частности для моего скрипта, чтобы увеличить время факторизации на один порядок, нужно увеличить на порядок каждый из простых множителей (или увеличить произведение на два порядка).

Но наше преимущество перед нарушителем заключается в том, что время генерации ключа практически не зависит от размера простых множителей. Следовательно, чтобы сделать факторизацию практически неосуществимой, мы можем просто выбрать простые числа достаточно большой длины. И именно поэтому битовая длина ключей в ассиметричных системах такая большая.

Шор in da house

Хорошо, мой скрипт действительно не отличается изысканностью. Другие бы попытались, и я не сомневаюсь, нашли бы способ оптимизировать скрипт. Но, так или иначе, никакая оптимизация не спасет от достаточно большой пары простых чисел. И вот тут на сцену выходят квантовые информационные технологии. Шор обнаружил, что на квантовом компьютере задачу разложения на множители можно решить за полиномиальное время. С тех пор алгоритм Шора стал источником развития как технологии QKD, так и классической криптографии.

Вы читаете гостевой пост Романа Душкина (Blogspot , ЖЖ , Twitter). Также вас могут заинтересовать другие заметки за авторством Романа:

- Алгоритм Шора, его реализация на языке Haskell и результаты некоторых опытов ;

- Факторизация числа при помощи квантового алгоритма Гровера ;

- Квантовый зоопарк: карта отношений квантовых алгоритмов ;

- … и далее по ссылкам;

Если вы интересуетесь криптографией, попробуйте еще обратить внимание на заметки Эллиптическая криптография на практике и Памятка по созданию безопасного канала связи моего авторства.

Вся история криптографии основывается на постоянном противоборстве криптографов м криптоаналитиков. Первые придумывают методы сокрытия информации, а вторые тут же находят методы взлома. Тем не менее, теоретически показано, что победа в такой гонке вооружений всегда останется на стороне криптографов, поскольку имеется абсолютно невзламываемый шифр — одноразовый блокнот. Так же есть некоторые очень сложно взламываемые шифры, для получения скрытой информации без пароля из которых у криптоаналитика практически нет шансов. К таким шифрам относятся перестановочные шифры посредством решеток Кардано, шифрование при помощи редких текстов в виде ключей и некоторые другие.

Все перечисленные методы достаточно просты для применения, в том числе и одноразовый блокнот. Но все они обладают существенным недостатком, который называется проблемой распределения ключей . Да, одноразовый блокнот невозможно взломать. Но чтобы использовать его, необходимо иметь очень мощную инфраструктуру по распространению этих самых одноразовых блокнотов среди всех своих адресатов, с которыми ведется секретная переписка. То же самое касается и других подобных методов шифрования. То есть перед тем, как начать обмен шифрованной информацией по открытым каналам, необходимо по закрытому каналу передать ключ. Даже если ключом обмениваться при личной встрече, у криптоаналитика всегда имеются возможности по альтернативному способу добывания ключений (от ректального криптоанализа не защищен практически никто).

Обмен ключами при личной встрече — это очень неудобная штука, которая серьезно ограничивает использование абсолютно невзламываемых шифров. Даже государственные аппараты очень небедных государств позволяют себе это только для очень немногих серьезных людей, занимающих сверхответственные должности.

Однако, в конце концов, был разработан протокол обмена ключами, который позволил сохранять секрет при передаче ключа по открытому каналу (протокол Диффи-Хеллмана). Это был прорыв в классической криптографии, и по сей день этот протокол с модификациями, защищающими от атак класса MITM , используется для симметричного шифрования. Сам протокол основан на гипотезе о том, что обратная задача для вычисления дискретного логарифма является очень сложной. Другими словами, этот стойкость этого протокола зиждется только на том, что на сегодняшний день не существует вычислительных мощностей или эффективных алгоритмов для дискретного логарифмирования.

Проблемы начнутся тогда, когда будет реализован квантовый компьютер достаточной мощности. Дело в том, что Питер Шор разработал квантовый алгоритм , который решает не только задачу факторизации, но и задачу поиска дискретного логарифма. Для этого квантовая схема незначительно изменяется, а принцип работы остается тем же. Так что хитроумный изобретатель одним ударом убил двух криптографических зайцев — асимметричную криптографию RSA и симметричную криптографию Диффи-Хеллмана. Все пойдет прахом, как только на свет появится он, универсальный квантовый компьютер (не факт, что его еще нет; просто мы можем об этом даже и не знать).

Но модель квантовых вычислений как повергла криптографов в шок и трепет, так и дала им новую надежду. Именно квантовая криптография позволила придумать новый метод распределения ключей, в котором отсутствуют многие проблемы схемы Диффи-Хеллмана (например, простая атака MITM абсолютно не поможет в силу чисто физических ограничений квантовой механики). Более того, квантовая криптография устойчива и к квантовым алгоритмам поиска ключей, так как основана на совершенно ином аспекте квантовой механики. Так что сейчас мы изучим квантовый метод секретного обмена ключами по открытому каналу.

В июле команда физиков из Гарвардского университета заявила о создании 51-кубитного квантового компьютера. Уже понятно, что он принесет не только новые возможности, но и новые опасности. Есть ли шанс защититься?

Фото: фото из архива пресс-службы Российского квантового центра

Кубиты — тип битов, которыми оперируют квантовые компьютеры, и до июля самым сложным был компьютер производства IBM на 17 кубитах. Пока ученые спорят о том, способен ли новый компьютер решать задачи, которые недоступны обычным компьютерам, стоит подумать, какие опасности он может представлять?

Одна из них — квантовый компьютер сможет расшифровать любые данные, которые закодированы с помощью сложных математических алгоритмов, и обычные методы криптографии здесь не помогут. Защиту способны обеспечить только устройства, основанные на принципах той же квантовой физики. В России вывод на рынок устройств квантовой криптографии готовят три команды — Российского квантового центра (РКЦ), Московского государственного университета и совместная группа Университета ИТМО и Казанского квантового центра. Команда РКЦ обещает сделать это первой — уже в 2018 году.

Квантовые ключи

Когда два года назад директор РКЦ Руслан Юнусов пообещал инвестору центра, Газпромбанку, первым в России выпустить на рынок коммерческий продукт в сфере квантовой защиты информации, в положительный исход с трудом верил даже лидер проекта физик Юрий Курочкин, посвятивший теме квантового шифрования без малого десять лет. Сейчас 30 физиков, инженеров и программистов посменно дорабатывают «квантовый криптограф», чтобы успеть запустить его в серию в следующему году.

Большинство современных систем защиты информации основано на крайней сложности применяемых в них математических алгоритмов. Один из самых популярных сегодня методов предполагает использование криптографии с открытым ключом. Ключ — секретная информация, с помощью которой зашифровано сообщение, передается по открытому, незащищенному каналу, отсюда и название. Создать ключ довольно просто, а вот взлом сообщения, которое с его помощью зашифровано, — очень сложная математическая задача, решить которую с существующими компьютерными мощностями практически невозможно, поскольку на это потребуется очень много времени, объясняет научный сотрудник РКЦ и один из руководителей проекта квантовой криптографии Алексей Федоров.

Ситуация может в одночасье измениться: в следующие пять—десять лет в мире может появиться квантовый компьютер, мощностей которого окажется достаточно для расшифровки сообщений, зашифрованных криптографией с открытым ключом, и против которого сегодняшние методы этой криптографии будут бесполезны. Решение проблемы нашлось там же, где и ее причина: на смену математической криптографии приходит квантовая, базирующаяся на физических законах.

Технологии квантовой криптографии точнее будет назвать технологиями квантового распределения ключа, и решают они как раз главную проблему классической криптографии — безопасного распределения ключей. «Вы можете выработать ключ, с помощью которого зашифруете сообщение так, что никто не сможет его прочесть. Но передать этот ключ получателю сообщения так, чтобы быть абсолютно уверенным, что он не был прочитан третьей, нежелательной стороной, вы не можете», — объясняет Федоров.

Квантовое распределение ключей решает эту проблему: ключ генерируется и передается с помощью фотонов, приведенных в определенное квантовое состояние. Перехватить передачу этих элементарных частиц, оставшись незамеченным, невозможно: это противоречит законам физики. Нельзя клонировать неизвестное квантовое состояние — это закон физики, сформулированный Уильямом Вуттерсом, Войцехом Зуреком и Деннисом Диэксом в 1982 году. «Если информация закодирована элементарными квантовыми состояниями, то попытка ее «подслушать» внесет в передаваемые данные ошибки, которые очень легко заметить и измерить. Если ошибок много, информацию могли пытаться узнать посторонние. Тогда ключ просто выкидывается и подбирается новый, и так пока не найдется вариант, при передаче которого не будет превышен допустимый уровень ошибок», — объясняет Вадим Макаров, эксперт по квантовой связи и руководитель лаборатории квантового взлома в Институте квантовых вычислений Университета Ватерлоо (Канада).

Для безопасного коннекта у обеих сторон соединения должно быть два устройства: лазер, источник фотонов, с одной стороны, и детектор, «считыватель» фотонов — с другой. Они соединены оптоволоконным кабелем, по которому передается ключ. Скопировать квантовый ключ нельзя. Таким образом, система дает абсолютную защиту пересылаемым данным. Но сейчас у квантовой коммуникации есть заметная слабость: передавать ключи с помощью фотонов можно только на расстояния 50-100 км. На более длинных дистанциях оптоволокно поглощает фотоны, что кратно снижает скорость передачи информации и делает систему непригодной для практического использования, рассказывает Макаров.

Чтобы создать защищенную линию, например между Москвой и Санкт-Петербургом, понадобится примерно десять раз воспроизвести систему «защищенные — источник-детектор одиночных фотонов», каждый раз устанавливая приемно-передающие станции с защищенным узлом, доступ к которым будет только у доверенных лиц. Пока не проложены магистральные «квантовые» каналы связи, использовать которые смогут одновременно многие пользователи, потребителями технологии, скорее всего, будут компании, которым необходима защищенная линия внутри одного города.

«Фотон как курица»

Проект РКЦ самый молодой: разработку коммерческого устройства ученые центра начали около двух лет назад, тогда как университетские команды работают над своими проектами уже по восемь—десять лет. «Под проект получили инвестиции от Газпромбанка и изначально начинали разработку с прицелом максимально быстрого выхода на рынок. Возможности работать в «университетском» формате и тратить на разработку многие годы у нас не было», — говорит Курочкин. В 2015 году Газпромбанк вложил в эту и другие разработки РКЦ 230 млн руб. Сократить срок разработки команде РКЦ помогло и то, что в проекте использовались разработанные предшественниками из других научных организаций инженерные решения, а также алгоритм генерации ключа, известные всем научным группам, ведущим исследования в этой области.

Фото: Артем Голощапов для РБК

Другое устройство, которое разрабатывает команда Университета ИТМО, проходит испытания в Петербурге, Казани и Самаре. Оно появится в ближайшие год-два, обещают в вузе. Разработчики придумали свой способ передачи фотонов, который, по словам участников команды проекта, поможет улучшить технические характеристики. Обычно в устройствах такого типа квантовый сигнал формируется непосредственно источником и передается сначала в одну сторону, затем отражается и идет обратно: это нужно для компенсации воздействия внешней среды на линию связи, говорит лидер проекта, физик Артур Глейм.

«Мы придумали другой способ: идея в том, чтобы поместить квантовый сигнал на боковой частоте сильного классического оптического сигнала, отправлять сильный импульс, а рядом с ним с отстройкой по частоте квантовый сигнал. Кодирование происходит относительно центральной (опорной) частоты. Благодаря этому ему не нужно проходить путь дважды, увеличиваются скорость и расстояние», — объясняет Глейм.

Все три проекта российских институтов примерно равнозначны по своим характеристикам, очевидного лидера среди них нет, считает Вадим Макаров. «Фотон как курица. Каждый «ресторан» готовит его по-своему, но отличие только в этом, а принцип работы остается одним и тем же». На мировом рынке уже есть работающие устройства для квантовой криптографии. Швейцарская ID Quantique сделала первую коммерческую систему больше десяти лет назад. Выпускают такие устройства компании из Японии (Toshiba), Великобритании (QinetiQ), Австрии (Austrian Institute of Technology) и Китая — правда, купить на открытом рынке можно только швейцарские и австрийские устройства.

Конкурировать с зарубежными производителями, по мнению Макарова, российским компаниям будет довольно сложно: все они уже не первый год рынке, новичкам же только предстоит пройти этот путь. Но информационная безопасность — очень болезненная тема, и по крайней мере один рынок, российский, останется полностью в распоряжении местных производителей, говорит ученый. «У российских устройств есть и экспортный потенциал: в конце концов, для России экспорт оружия — одна из существенных статей дохода, не вижу причин, почему не найдутся покупатели и на устройства квантового шифрования», — добавляет Макаров.

Спрос и предложение

Комплект устройства квантовой криптографии от швейцарской ID Quantique обойдется в $200 тыс. Устройство от РКЦ должно стоить меньше — около $150 тыс., говорят в РКЦ. Выводить на рынок разработку, представляющую черную коробку размером примерно с системный блок компьютера, будет отдельный стартап РКЦ — компания QRate.

Основными покупателями новых систем, считает Макаров, станут правительство, банки и крупный бизнес — те структуры, у которых бюджеты на информационную безопасность достаточно велики, чтобы дополнительные траты не внесли в них радикальных изменений. В РКЦ ориентируются прежде всего на банки. Кроме Газпромбанка команда лаборатории договорилась о сотрудничестве в сфере квантовых технологий с ВЭБом. Когда угроза современным методам шифрования станет вполне реальной, квантовая связь должна уже быть налажена, заявил журналу РБК старший вице-президент банка Глеб Юн. Всего ВЭБу могут потребоваться десятки таких устройств, на внедрение которых может понадобиться несколько лет, говорит он. Газпромбанк не ответил на вопросы журнала РБК.

$1 млрд

— приблизительно такой объем у рынка квантовой криптографии на сегодняшний день

50-100 км

— примерно на таком расстоянии сегодня могут работать устройства квантовой криптографии

$200 тыс. — ориентировочная стоимость комплекта устройств квантовой криптографии от швейцарской компании ID Quantique, лидирующей на рынке квантовой связи

Стивен Визнер (Stephen Wiesner), являясь студентом Колумбийского университета, в 1970 подал статью по теории кодирования в журнал IEEE Information Theory, но она не была опубликована, так как изложенные в ней предположения казались фантастическими, а не научными. Именно в была описана идея возможности использования квантовых состояний для защиты денежных банкнот. Визнер предложил в каждую банкноту вмонтировать 20 так называемых световых ловушек, и помещать в каждую из них по одному фотону, поляризованному в строго определенном состоянии. Каждая банкнота маркировалась специальным серийным номером, который заключал информацию о положении поляризационного фотонного фильтра. В результате этого при применении отличного от заданного фильтра комбинация поляризованных фотонов стиралась. Но на тот момент технологическое развитие не позволяло даже рассуждать о таких возможностях. Однако в 1983 году его работа «Сопряженное кодирование» была опубликована в SIGACT News и получила высокую оценку в научных кругах.

В последствии на основе принципов работы Визнера С. ученые Чарльз Беннет (Charles Bennett) из фирмы IBM и Жиль Брассард (Gilles Brassard) из Монреальского университета разработали способ кодирования и передачи сообщений. Ими был сделан доклад на тему «Квантовая криптография: Распределение ключа и подбрасывание монет» на конференции IEEE International Conference on Computers, Systems, and Signal Processing. Описанный в работе протокол впоследствии признан первым и базовым протоколом квантовой криптографии и был назван в честь его создателей BB84. Для кодирования информации протокол использует четыре квантовых состояния микросистемы, формируя два сопряж?нных базиса.

В это время Артур Экерт работал над протоколом квантовой криптографии, основанном на спутанных состояниях . Опубликование результатов его работ состоялось в 1991 году. В основу положены принципы парадокса Эйнштейна- Подольсого-Розенберга, в частности принцип нелокальности спутанных квантовых объектов.

На протяжении двадцати пяти лет, квантовая криптография прошла путь от теоретических исследований и доказательства основных теорий до коммерческих систем, использующих оптическое волокно для передачи на расстояние десятков километров.

В первой экспериментальной демонстрации установки квантового распределения ключей проведенной в 1989 в лабораторных условиях , передача осуществлялась через открытое пространство на расстояние тридцати сантиметров. Далее эти эксперименты были проведены с использованием оптического волокна в качестве среды распространения. После первых экспериментов Мюллера и др. в Женеве, с использованием оптоволокна длиной 1,1 км , в 1995 расстояние передачи было увеличено до 23 км через оптическое волокно, проложенное под водой . Приблизительно в то же время, Таунсендом из British Telecom была продемонстрирована передача на 30 км . Позднее он, продолжив тестирование систем с использованием различных конфигураций оптических сетей , увеличил дальность до 50 км . Эксперименты по передаче на это же расстояние были позднее повторены Хьюзом и др. в Лос-Аламосе . В 2001г., Хискетом и др. в Соединенном Королевстве была осуществлена передача на расстояние 80 км . В 2004-2005гг., две группы в Японии и одна в Соединенном Королевстве сообщили об осуществлении экспериментов по квантовому распределению ключей и интерференции одиночных фотонов на расстояние свыше 100 км . Первые эксперименты по передаче на расстояние 122 км проводились учеными из Toshiba в Кембридже с использованием детекторов на основе лавинных фотодиодов (ЛФД) . Рекорд по дальности передачи информации принадлежит объединению ученых Лос-Аламоса и Национального института стандартов и технологий, и составляет 184 км . В нем использовались однофотонные приемники охлаждаемые до температур близких к нулевым по Кельвину.

Первая презентация коммерческой системы квантовой криптографии произошла на выставке CeBIT-2002. Там, швейцарские инженеры компании GAP-Optique (www.gap-optique.unige.ch) из Женевского университета представили первую систему квантового распределения ключей (QKD - Quantum Key Distribution). Ученым удалось создать достаточно компактное и надежное устройство. Система располагалась в двух 19-дюймовых блоках и могла работать без настройки сразу после подключения к персональному компьютеру. С его помощью была установлена двухсторонняя наземная и воздушная волоконно-оптическая связь между городами Женева и Лузанна, расстояние между которыми составляет 67 км . Источником фотонов служил инфракрасный лазер с длиной волны 1550 нм. Скорость передачи данных была невысока, но для передачи ключа шифра (длина от 27,9 до 117,6 кбит) большая скорость и не требуется.

В последующие годы к проектированию и изготовлению систем квантовой криптографии подключились такие коммерческие монстры как Toshiba, NEC, IBM, Hewlett Packard, Mitsubishi, NTT. Но наряду с ними стали появляться на рынке и маленькие, но высокотехнологичные компании: MagiQ (www.magiqtech.com), Id Quantique (www.idquantique.com), Smart Quantum (www.smartquantum.com). В июле 2005 в гонке за увеличение расстояния передачи ключа вперед вышли инженеры Toshiba, представив на рынке систему, способную передать ключ на 122 км. Однако, как и у конкурентов, скорость генерации ключа в 1,9 кбит/с оставляла желать лучшего. Производители в настоящие время стремятся к разработке интегрированных систем - новинкой от Id Quantique, является система Vectis, использующая квантовое распределение ключей для создания VPN туннелей, шифрующая данные на канальном уровне с помощью шифра AES. Ключ может быть 128, 196 или 256-битной длины и меняется с частотой до 100 Гц. Максимальная дистанция для данной системы составляет 100 км. Все вышеперечисленные компании производят системы кодирующие информацию о битах ключа в фазовых состояниях фотонов. Со времен первых реализаций, схемы построения систем квантового распределения ключей значительно усложнились.

Британские физики из коммерческого подразделения QinetiQ Британской оборонной исследовательской лаборатории и немецкие физики из Мюнхенского университета Людвига-Максимиллиана впервые осуществили передачу ключа на расстояние 23,4 км непосредственно через воздушное пространство без использования оптического волокна . В эксперименте для кодирования криптографической информации использовались поляризации фотонов - одна для передачи двоичного символа «0» и противоположная для символа «1». Эксперимент проводился в горах Южной Германии. Слабый импульсный сигнал посылался ночью с одной горной вершины (2 950 м) на другую (2 244 м), где находился счетчик фотонов.

Руководитель проекта Джон Рэрити (John Rarity) из QinetiQ полагал , что уже в 2005 году будет проведен эксперимент с посылкой криптографического ключа на низкоорбитальный спутник, а к 2009 году с их помощью можно будет посылать секретные данные в любую точку планеты. Отмечалось, что для этого придется преодолеть ряд технических препятствий.

Во-первых, необходимо улучшить устойчивость системы к неизбежной потере фотонов при их посылке на расстояния в тысячикилометров.

Во-вторых, существующие спутники не оснащены соответствующим оборудованием для пересылки криптографических данных по квантовому протоколу, так что потребуется конструирование и запуск совершенно новых спутников .

Исследователи из Северо-западного университета (Эванстон, штат Иллинойс) продемонстрировали технологию, позволяющую передавать на небольшое расстояние шифрованное сообщение со скоростью 250 Мбит/с . Ученые предложили метод квантового кодирования самих данных, а не только одного ключа. В этой модели учитывается угол поляризации каждого переданного фотона, Поэтому любая попытка декодировать сообщение приводит к такой зашумленности канала, что всякая расшифровка становится невозможной. Исследователи обещают, что уже модель следующего поколения сможет работать практически на магистральной скорости Интернета порядка 2,5 Гбит/с. По словам одного из разработчиков, профессора Према Кумара (Prem Kumar), "еще никому не удавалось выполнять квантовое шифрование на таких скоростях". Ученые уже получили несколько патентов на свои разработки и сейчас работают вместе со своими промышленными партнерами Telcordia Technologies и BBN Technologies над дальнейшим усовершенствованием системы. Первоначально рассчитанный на пять лет проект был поддержан грантом DARPA (the Defense Advanced Research Projects Agency) в 4,7 миллиона долларов. Результатом данного проекта стала система квантового кодирования AlphaEta .

Группа Ричарда Хьюгса (Richard Hughes) из Лос-Аламоса занимается разработками спутниковых оптических линий связи (ОЛС). Для реализации преимуществ квантовой криптографии фотоны должны проходить через атмосферу без поглощения и изменения поляризации. Для предотвращения поглощения исследователи выбирают длину волны в 770 нм, соответствующую минимальному поглощению излучения молекулами атмосферы. Сигнал с большей длиной волны также слабо поглощается, но более подвержен турбулентности, которая вызывает изменение локального показателя преломления воздушной среды и, ввиду этого, изменение поляризации фотонов. Ученым приходится решать и побочные задачи. Спутник, наряду с фотонами, несущими сообщение, может принять и фотоны фонового излучения, исходящего как от Солнца, так и отраженного Землей или Луной. Поэтому применяются сверхузконаправленный приемник, а также фильтр для отбора фотонов определенной длины волны. Кроме того, фотоприемник чувствителен к приему фотонов в течение 5 нс периодически с интервалом в 1 мкс. Это должно быть согласовано с параметрами передатчика. Такие ухищрения вновь обуславливают влияние турбулентности. Даже при сохранении поляризации, вследствие турбулентности может измениться скорость передачи фотонов, приводя к фазовому дрожанию. С целью компенсации фазового дрожания впереди каждого фотона высылается световой импульс. Этот синхронизирующий импульс, подвергается такому же, как следующий за ним фотон, влиянию атмосферы. Поэтому независимо от момента получения импульса приемник спутника знает, что через 100 нс нужно открыться для приема информационного фотона. Изменение показателя преломления вследствие турбулентности вызывает уход луча от антенны. Поэтому для направления потока фотонов передающая система отслеживает слабое отражение от синхроимпульсов. Группой Хьюгса осуществлена передача сообщения по квантовому криптографическому каналу через воздушную среду на расстояние в 500 м на телескоп диаметром 3.5 дюйма . Принимаемый фотон попадал на распределитель, который направлял его на тот или иной фильтр. После этого ключ контролировался на наличие ошибок. Реально, даже при отсутствии перехвата, уровень ошибок достигал 1,6% из-за наличия шума, фоновых фотонов и рассогласования. Это несущественно, поскольку при перехвате уровень ошибок обычно более 25%.

Позднее группой Хьюгса было передано сообщения по квантовому каналу через воздушную среду на расстояние 2 км . При испытаниях сигналы передавались горизонтально, вблизи поверхности Земли, где плотность воздуха и флуктуации интенсивности максимальны. Поэтому расстояние в 2 км вблизи поверхности Земли эквивалентны 300 км, отделяющим низкоорбитальный искусственный спутник от Земли.

Таким образом, менее чем за 50 лет квантовая криптография прошла путь от идеи до воплощения в коммерческую систему квантового распределения ключей. Действующая аппаратура позволяет распределять ключи через квантовый канал на расстояние превышающие 100 км (рекорд 184 км), со скоростями достаточными для передачи ключей шифрования, но не достаточными для поточного шифрования магистральных каналов с помощью шифра Вернама. Основными потребителями систем квантовой криптографии в первую очередь выступают министерства обороны, министерства иностранных дел и крупные коммерческие объединения. На настоящий момент высокая стоимость квантовых систем распределения ключей ограничивает их массовое применение для организации конфиденциальной связи между небольшими и средними фирмами и частными лицами.

ЛЕКЦИЯ 17. Квантовая криптография

17.1. Проблема распределения ключа в классической криптографии и пути ее решения.

17.2. Физические основы квантового распределения ключа: теорема о запрете копирования и неразличимость неортогональных состояний. Общая схема протокола КРК.

17.3. Основные свойства поляризованных фотонов. Некоторые сведения из теории квантовых измерений. Сопряженные базисы. Три сопряженных базиса для поляризованных фотонов.

17.4. Протокол ВВ84. Сырой и просеянный ключ. Коррекция ошибок и усиление секретности - на примере протокола BB84. Подслушивание в протоколе ВВ84. Стратегия перехватчик-ретранслятор. Стратегия “задержанного выбора”. Активный подслушиватель и схема аутентификации Вегмана-Картера. Недостатки протокола ВВ84.

17.5. Протокол ВВ92. Его преимущества и недостатки по сравнению с ВВ84.

17.6. ЭПР протокол (протокол А.Экерта) - если есть время.

На предыдущей лекции были сформулированы две проблемы современной классической криптографии: распределение ключей и аутентификация. Вторая проблема, похоже, имеет разрешение (абсолютно защищенное) лишь при личной встрече владельцев ключа. Первая проблема – распределение ключа в классической криптографии решается с помощью криптографии с открытым ключом или двухключевых (асимметричных) протоколов. Такое ее решение назовем математическим , поскольку используется некий алгоритм, основанный на односторонних функциях с секретом, когда вычисление функции в одну сторону оказывается простым, а нахождение обратной функции занимает огромное количество вычислительных ресурсов. В частности, стойкость криптографических систем RSA и Эль-Гамаля основываются на том, что факторизация больших чисел требует экпоненциального по числу знаков факторизуемого числа N операций. Это значит, что при увеличении разряда числа на один (прибавление еще одной цифры к факторизуемому числу) умножает время, необходимое для факторизации на фиксированный множитель. При увеличении числа, задача быстро становится вычислительно не решаемой. Таким образом, в настоящий момент, защищенность двухключевых криптосистем основывается на медленности технического прогресса.

В одной из следующих лекций мы будем рассматривать алгоритм факторизации чисел, предложенный П.Шором. Этот алгоритм основан на параллельном методе вычислений, который можно осуществить в квантовом компьютере. Такой алгоритм позволяет принципиально изменить скорость факторизации – теперь она определяется полиномиальными по числу N временными затратами.

Другой путь решения проблемы распределения ключа основан на физических закономерностях. Он реализуется в квантовой криптографии. Основные аргументы в таком методе криптографии восходят к двум утверждениям:

Неизвестное квантовое состояние невозможно копировать;

Без возмущения невозможно извлечь информацию о неортогональных квантовых состояниях.

Последнее утверждение можно перефразировать: в общем случае любое измерение, выполняемое подслушивателем, приведет к изменению состояния носителя информации.

Далее будут рассмотрены основные протоколы квантовой криптографии. Строго говоря, речь будет идти не о новом типе криптографии в целом, а лишь о новом методе распределения ключа. Этот метод, вообще говоря, должен быть дополнен надлежащим протоколом аутентификации – абоненты должны идентифицировать друг друга до начала общения – об этом не следует забывать, говоря о преимуществах квантовой криптографии! На сегодняшний день единственный способ решения проблемы аутентификации состоит в обмене коротким секретным ключом при встрече абонентов. Квантовая криптография дает физический способ распределения ключа большого размера , который затем можно использовать в симметричных (одноключевых) протоколах. Поэтому, будучи до конца последовательным, следует говорить о квантовой криптографии как о протоколе увеличения секретного ключа (Quantum Secret Growing protocol ) .

Итак, общая схема квантового распределения ключа следующая.

Алиса посылает квантовое состояние, реализованное, например, в виде кванта света, Бобу. Подслушивание, как физический процесс, представляет собой серию экспериментов, выполняемых злоумышленником над перехваченными квантами. Поскольку акт подслушивания изменяет квантовое состояние носителя информации, то Алиса и Боб могут это установить с помощью определенных процедур уже по открытому каналу связи. Итак, протокол квантового распределения ключа должен включать в себя:

Установление синхронизации;

По крайней мере двух пользователей – Алису и Боба;

Канал для обмена квантовыми состояниями или квантовый канал связи ;

Открытый канал связи, который используется для проверки искажения посылаемых состояний.

Если после обмена сообщениями по открытому каналу пользователи убеждаются, что квантовые состояния не возмущены, то они включают хорошо известный протокол одноразового блокнота (код Вернама) используя распределенный секретный ключ. Если обнаруживается возмущение квантовых состояний, то сеанс связи либо прерывается, либо начинается заново.

Замечание. Открытый канал рассматривается как такой канал связи, который доступен любому желающему. Единственное ограничение, которые мы пока введем на открытый канал – чтобы подслушиватель был пассивным . В случае активного подслушивателя пользователи могут осуществлять распределение ключа, но при условии, что изначально они владели некоторой секретной информацией, распределенной между ними и если подслушиватель не настолько активен, чтобы перехватывать всю посланную информацию (атака раздельных миров или с человеком посередине).

Идея, впервые высказанная Визнером, Беннетом и Брассардом состоит в том, что пассивный подслушиватель не может достоверно различить неортогональные состояния (назовем их ), если он не знает базиса, в котором те были приготовлены. Предположим, что Ева настраивает свой измеряющий прибор в неком исходном состоянии . Ее цель – отличить состояния не возмущая их. Ее действия будут описываться следующими унитарными преобразованиями над входными состояниями (см. лекцию 6);

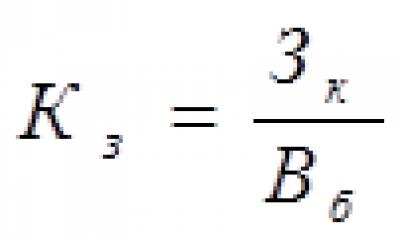

![]() (17.1)

(17.1)

![]() (17.2)

(17.2)

Унитарность сохраняет скалярное произведение, поэтому

откуда следует, что

Это означает, что конечное состояние измерительного прибора Евы одно и то же. Ева не возмутила квантовых состояний, но она и не получила никакой информации о них, в силу (17.4).

Мы рассматривали и более общее измерение, когда Ева возмущает исходные состояния:

![]() . (17.5)

. (17.5)

Тогда в результате действий подслушивателя:

![]() , (17.6)

, (17.6)

![]() . (17.7)

. (17.7)

И опять, в силу унитарности, получаем:

![]() (17.8)

(17.8)

Наилучшая ситуация с точки зрения Евы возникает, когда скалярное произведение принимает минимальное значение. Это происходит при

(поскольку ). При этом она получает максимальную возможность различить два состояния своего прибора, но два исходно неортогональные состояния становятся неразличимыми (17.9).

Квантовое кодирование информации впервые было предложено в работах Стефана Визнера, а также Чарльза Беннета и Жиля Брассарда. С.Визнер рассматривал т.н. «квантовые деньги», т.е. деньги, которые в принципе невозможно подделать. Кроме того, он предложил способ распределения двух или трех сообщений, при котором чтение одного из них уничтожало бы информацию, содержащуюся в других. Ч.Беннет и Ж.Брассард предложили реалистичный протокол распределения ключа. Также они обсуждали криптографические схемы типа протокола жеребьевки.

ПРОТОКОЛ BB 84 [ 5 ]

Этот протокол был предложен Ч.Беннетом и Ж.Брассаром в 1984 г. Для распределения ключа они рассматривали неортогональные состояния фотонов.

В оригинальной работе Ч.Беннет и Ж.Брассард рассматривали поляризационные состояния света в качестве квантовых систем, лежащих в основе протокола распределения ключа.

Основные свойства поляризованных фотонов.

Приготовить поляризованный свет можно, пропуская пучок света через какое-нибудь поляризационное устройство, например, призму Глана-Томсона. Ослабляя затем этот свет, можно в принципе, с некоторой вероятностью получить состояния типа смеси вакуумного и однофотонного фоковского:

![]() (17.10)

(17.10)

где , а m и n представляют числа фотонов в двух ортогональных поляризационных модах. Хотя поляризация является непрерывно меняющейся величиной, принцип неопределенности запрещает извлечение более одного бита информации при измерении единичного фотона. Так, если свет, поляризованный вдоль оси a, направляется на поляризационный фильтр, ориентированный вдоль оси b, то отдельные фотоны проявляют дихотомность свойств и ведут себя вероятностным образом, поскольку могут быть либо пропущены с вероятностью , либо поглощены с сопряженной вероятностью . Детерминированность свойств отдельных фотонов, согласно такой интерпретации, возникает, лишь когда две оси параллельны (достоверное пропускание), либо скрещены (достоверное поглощение). Если же оси не перпендикулярны, так что некоторые фотоны пропускаются, то казалось бы, что можно извлечь дополнительную информацию об угле a, поместив поляроид в прошедший пучок под неким третьим углом. Однако это не так, поскольку прошедшие сквозь первый поляроид фотоны имеют определенную поляризацию b, т.е. они полностью утратили информацию о начальной поляризации a. Другой путь извлечения более одного бита информации из отдельного фотона состоит в приготовлении копий такого состояния и последующего их измерения. Однако такой путь запрещен no-cloning теоремой.

Напоминание из теории измерения (см.Лекцию 8)

Формально квантовая механика описывает внутреннее состояние системы с помощью вектора состояния y, имеющего единичную длину в линейном пространстве Н , определенном на поле комплексных чисел (гильбертово пространство). В этом пространстве определено скалярное произведение векторов:

![]() , (17.11)

, (17.11)

где символ «*» означает комплексное сопряжение. Каждое физическое измерение М , которое может быть выполнено над системой, соответствует разложению гильбертова пространства на ортогональные подпространства, причем на каждое подпространство приходится по одному результату измерений. Таким образом, число возможных исходов измерений ограничено размерностью d гильбертова пространства. Соответственно при наиболее полных измерениях гильбертово пространство раскладывается на d одномерных подпространств.

Пусть M k является проекционным оператором в k -ое подпространство измерения М . Тогда тождественный оператор I есть просто сумма проекционных операторов:

Из определения вектора состояния известно, что если система, находящаяся в состоянии y, подвергается измерению М , ее поведение становится вероятностным: исход к-ого измерения описывается вероятностью , которая на векторном языке означает квадрат длины проекции вектора состояния в подпространство M k . После измерения система переходит в новое состояние (постулат фон Неймана) , которое является просто единичным вектором в направлении проекции старого вектора состояния в подпространство M k . Согласно этому постулату, измерение оставляет вектор состояния неизменным, (т.е. результат измерения является предопределенным, детерминированным) лишь, когда начальный вектор состояния лежал целиком в одном из ортогональных подпространств, характеризующих измерение.

Гильбертово пространство отдельного поляризованного фотона является двухмерным пространством (d

= 2). Следовательно, поляризационное состояние фотона полностью может быть описано с помощью линейной комбинации, скажем, двух единичных векторов ![]() и . Например, линейно поляризованный фотон под углом a к горизонтальному направлению, описывается вектором

и . Например, линейно поляризованный фотон под углом a к горизонтальному направлению, описывается вектором ![]() . Измеряя такой фотон в вертикально-горизонтальном (лабораторном базисе) получим горизонтально поляризованный фотон с вероятностью и вертикально поляризованный фотон с вероятностью . В этом смысле два вектора и представляют собой разложение двухмерного гильбертова пространства в два ортогональных одномерных пространства. Эти два вектора будем назвать линейным прямоугольным базисом

.

. Измеряя такой фотон в вертикально-горизонтальном (лабораторном базисе) получим горизонтально поляризованный фотон с вероятностью и вертикально поляризованный фотон с вероятностью . В этом смысле два вектора и представляют собой разложение двухмерного гильбертова пространства в два ортогональных одномерных пространства. Эти два вектора будем назвать линейным прямоугольным базисом

.

Альтернативным базисом того же гильбертова пространства является т.н. диагональный базис, образованный векторами ![]() и

и ![]() .

.

Определение. Вообще, два (рассмотренных) базиса называются сопряженными ( conjugated , mutually unbiased ) , если каждый вектор одного базиса имеет проекции одинаковой длины на все вектора другого базиса. Это означает, что система, приготовленная в некоем состоянии, представленном векторами одного базиса, будет вести себя совершенно случайным образом (потеряет всю запасенную информацию) будучи измеренной в сопряженном базисе. Математически это требование записывается как

Вообще же, в знаменателе выражения (*) должна стоять размерность гильбертова пространства.

Говоря о двухмерном гильбертовом пространстве, необходимо отметить, что существует третий базис, сопряженный линейному и диагональному – т.н. циркулярный базис, образованный право- и лево-циркулярно поляризациями:

![]() ,

, ![]() . Однако для описание протокола распределения ключа нам потребуются лишь первые два базиса.

. Однако для описание протокола распределения ключа нам потребуются лишь первые два базиса.

Описание протокола распределение ключа.

В традиционных протоколах с открытым ключом используются односторонние функции с секретом (повторное дискретное возведение в степень) без предварительного распределения секретной информации между пользователями. В квантовом протоколе квантовый канал используется для передачи некоторого массива случайных битов квантовых информации (кубитов), открытый канал – для обсуждения, см. табл.1.

Вводится синхронизация между действиями Алисы и Боба, т.е. каждый из них знает наверняка, в какой момент времени посылается состояние;

Алиса выбирает случайный массив битов (чередование 0 или 1 в моменты, оговоренные синхронизационным протоколом);

Алиса выбирает случайную последовательность (поляризационных) базисов – чередование либо линейного, либо диагонального (L, D);

Алиса посылает Бобу последовательность фотонов, кодируя поляризацию каждого фотона, исходя из массива битов и поляризационного базиса: каждый фотон имеет определенную поляризацию и описывается одним из четырех базисных векторов . Будем полагать, что значение бита «0» отвечает за состояния , а «1» – за состояния ;

Боб принимает (измеряет) посланные Алисой фотоны в одном из двух базисов. Причем выбор базиса – случаен. Боб интерпретирует результаты своих измерений в бинарном представлении, т.е. пользуясь тем же правилом, что и Алиса: «0» и «1» . Заметим, что как следует из теории измерений, Боб полностью теряет информацию о состоянии фотона, поляризованного в лабораторном базисе (H-V ), измеряя его в диагональном базисе (+45-45) и наоборот. Следовательно, Боб получает достоверную информацию о состоянии фотонов только в половине всех случаев – когда выбранный им базис совпал с базисом Алисы, т.е. когда измерение дает детерминированный результат. Если подслушивания не было, то в оставшейся половине случаев Алиса и Боб имеют некоррелировынные результаты. Следовательно, в среднем, Боб получает массив битов с 25%-ым содержанием ошибок. Этот массив называется сырым ключом . Кроме того, будем учитывать тот факт, что часть фотонов теряется при передаче. Практически, уровень технических ошибок в квантовых протоколах на сегодняшний день составляет несколько процентов (в отличие от уровня , достижимого в современных оптотелекоммуникационных линиях связи). Этот уровень называется Quantum Bit Error Rate (QBER).

Происходит обсуждение результатов измерений по открытому каналу связи, причем и Алиса и Боб предполагают, что их могут подслушать, но не перехватить или изменить результаты. Сперва, они определяют, какие из фотонов были зарегистрированы Бобом. Затем, определяют, в каких случаях Боб угадал базис. Боб сообщает базис, в котором производилось измерение, но не сообщает сам результат. При этом теряется 50% информации – когда Боб неверно угадал базис. Если сообщение не подслушивалось, то Алиса и Боб делают вывод, что биты, закодированные этими фотонами, переданы правильно . Заметим, что по открытому каналу информация о случайной последовательности битов, посылаемых Алисой, не передается – вывод делается только на основе теории квантовых измерений! Каждый из переданных таким образом фотонов в правильном базисе несет один бит информации, а именно был ли он поляризован вертикально или горизонтально в лабораторном базисе или под углами плюс-минус 45 град. - в диагональном базисе. В итоге у Боба остается более короткий массив битов, который называется просеянным ключом .

Затем, Алиса и Боб проверяют, были ли попытки подслушивания во время распределения ключа. Для этого они сравнивают некоторые биты, которые, как они считают, были распределены правильно, по открытому каналу связи. Позиции битов по шкале синхронизационного протокола, должны выбираться случайно, скажем, сравнивая каждый третий бит. В этом случае обнаружение подслушивания имеет высокую вероятность и состоит в том, что Алиса и Боб имеют разные биты. Если сравнение не обнаруживает разницы, то Алиса и Боб делают вывод, что распределение ключа произошло с высокой степенью надежности (все же имеется вероятность не обнаружить подслушивания, но при этом, у подслушивателя окажется мало информации).

Последний шаг протокола квантовой криптографии состоит в том, чтобы используя классические алгоритмы, исправить ошибки

и уменьшить информацию, доступную Еве. Последняя процедура называется усилением секретности

(privacy amplification). Простейшая процедура коррекции ошибок

состоит в следующем. Алиса случайно выбирает пары битов и производит над ними операцию XOR. Боб выполняет такую же операцию над соответствующими своими битами. Если результат совпадает, они сохраняют первый из двух битов и уничтожают второй – поскольку сама процедура происходит по открытому каналу и результат доступен Еве. Если результаты отличаются – оба бита выкидываются (на практике используется более сложный алгоритм). После этой процедуры Алиса и Боб имеют одинаковые копии ключа, но у Евы все же может остаться некоторая информация о нем. Возникает необходимость в ее уменьшении – вступает в силу протоколы

усиления секретности

. Эти классические протоколы работают следующим образом. Алиса опять выбирает случайно пары битов и вычисляет их сумму по модулю 2 (XOR). Но в отличие от процедуры коррекции ошибок, она не сообщает это значение. Она лишь оглашает какие биты были выбраны, например, 103 и 539. Затем Алиса и Боб заменяют два бита на результат операции XOR. Таким образом Алиса и Боб укорачивают их ключи. Если Еве доступна лишь часть информации о двух битах, то ее информация о результате выполнения операции XOR будет еще меньше. Рассмотрим, например, случай, когда Еве известен только первый бит и ничего не известно про второй. Тогда она вообще ничего не знает про результат операции XOR. Если же Ева знает значения каждого из битов с вероятностью, скажем, 60%, то вероятность того, что она угадает значение операции XOR будет только ![]() (сумма вероятностей того, что оба бита угатаны неправильно и правильно, соответственно). Такую процедуру можно повторить несколько раз. Подчеркнем, что на этих этапах (выполнения протоколов коррекции ошибок и усиления секретности) работают исключительно классические протоколы, использующие открытые каналы связи. Итак, если вероятность ошибок не превосходит некоторой критической величины (в нерелятивистских схемах предел, по-видимому, составляет < 11% что определяется потерями в оптическом волокне), то далее возможна коррекция ошибок в нераскрытой части при помощи классических кодов и дальнейшее сжатие ключа (privacy amplification) для получение результирующего секретного ключа.

(сумма вероятностей того, что оба бита угатаны неправильно и правильно, соответственно). Такую процедуру можно повторить несколько раз. Подчеркнем, что на этих этапах (выполнения протоколов коррекции ошибок и усиления секретности) работают исключительно классические протоколы, использующие открытые каналы связи. Итак, если вероятность ошибок не превосходит некоторой критической величины (в нерелятивистских схемах предел, по-видимому, составляет < 11% что определяется потерями в оптическом волокне), то далее возможна коррекция ошибок в нераскрытой части при помощи классических кодов и дальнейшее сжатие ключа (privacy amplification) для получение результирующего секретного ключа.

Включается абсолютно стойкий протокол одноразового блокнота через открытый канал связи.

Весь протокол повторяется каждый раз при необходимости посылки очередного сообщения.

Заметим, что на практике для передачи квантовых битов и обмена классическими сообщениями можно использовать один и тот же канал связи.

Замечание. Потери оптического волокна в окнах телеком составляют примерно: 1.55 мкм 0.2 дБ/км (0.2=10lgI 2 /I 1 , I 2 /I 1 =1.047); 1.31 мкм 0.35 дБ/км;

0.8 мкм 2 дБ/км.

Подслушивание в протоколе BB 84

Из-за того, что по квантовому каналу передается случайная смесь двух базисов, любая попытка подслушивания приводит к риску изменения поляризационного состояния фотона. Это приведет к различию в значениях битов Алисы и Боба, если измерения проводились в совпадающих базисах. Например, в некотором смысле, оптимальная стратегия подслушивания состоит в том, что Ева перехватывает все фотоны в квантовом канале, производит свои измерения только в одном из двух базисов (или вообще, только в одном) и ретранслирует исходы (т.н. стратегия перехватчик-ретранслятор ). Затем она пересылает Бобу (ретранслирует) другой кубит в состоянии, соответствующем результату ее измерения. Это не противоречит теореме о запрете копирования. В половине всех случаев Ева правильно угадает базис и, следовательно, Алиса-Боб не распознают ее присутствие. Однако, в другой половине случаев Ева неверно угадывает базис, поэтому она перешлет Бобу правильный кубит лишь в с вероятностью 50% (mutially unbiased bases). Этот кубит будет обнаружен Алисой-Бобом, в половине от этого числа случаев, т.к. они получат некоррелированные результаты (выявляется в протоколе коррекции ошибок). В итоге при использовании этой стратегии, Ева получает 50% информации - в случае угадывания базиса - в то время как Алиса-Боб получают 25% ошибочных битов в просеянном ключе, т.е. после выкидывания исходов в неправильных базисах. Этот случай подслушивания легко регистрируется. В другом варианте этой стратегии подслушивания Ева применяет ее только к каждому десятому биту. В этом случае она получает доступ к 5 процентам информации, в то время как Алиса и Боб обнаруживают 2.5%. Заметим, что рассмотренный случай активного подслушивателя в квантовом канале не взламывает протокола.

Вообще, анализируя ситуацию на этапе, когда Алиса и Боб имеют просеянный ключ и учитывая возможное присутствие Евы, можно сказать, что существует некоторая корреляция между классической информацией, доступной легитимным пользователям (Алисе и Бобу) и подслушивателем – Евой. Такая ситуация типична для классических криптографических протоколов. Чтобы анализировать ее количественно, вводится функция распределения , где все участники протокола – Алиса Боб и Ева описываются случайными параметрами , соответственно. Предположим, что такое совместное распределение вероятностей (классическое) существует. При этом Алиса и Боб обладают лишь маргинальным распределением . Задача состоит в том, чтобы ограничить доступную Еве информацию. Для данного распределения пока неизвестен критерий, дающий секретный ключ, распределенный между Алисой и Бобом или - условная энтропия. Однако существует некая граничная мера даваемая разностью между взаимной шенноновской информацией Алисы и Боба и взаимной информацией Евы ![]() :

:

Эта оценка показывает, что установление секретного ключа возможно, если Боб обладает большей информацией, чем Ева !

В приведенной только что аргументации есть слабое звено – мы предполагали, что Ева выполняет атаку до того, как Алиса и Боб включили процедуру коррекции ошибок. Формально это означает, что совместное распределение существует. Однако Ева может дождаться окончания протокола коррекции ошибок и только затем провести атаку. Такой вид атак называется «стратегией задержанного выбора »

Для нейтрализации активного подслушивателя в открытом канале можно воспользоваться схемой аутентификации Вегмана-Картера. В этой схеме Алиса и Боб должны изначально иметь небольшой секретный ключ, установленный, например, при личной встрече. С помощью такого ключа устанавливается нечто вроде «контрольной суммы» или метки, зависящей от каждого бита сообщения. Подслушиватель, который не знает ключа, имеет низкую вероятность сгенерировать правильную метку. Таким образом, метка устанавливает легитимность сообщения, а ее изменение указывает на попытку подслушивания.

Рассмотренный протокол ВВ84 является типичным и иллюстрирует основные принципы квантового распределения ключа. На его примере мы также рассмотрели некоторые протоколы коррекции ошибок, усиления секретности и стратегии подслушивателя. Рассмотрим некоторые другие протоколы квантовой криптографии.

Замечание. К очевидным недостаткам квантового распределения ключа следует отнести чисто практическую сложность их реализации. Квантовые состояния очень хрупки и подвержены сильному влиянию окружения, кроме того, они не могут быть усилены (простыми способами). Говоря о криптографических приложениях, пока не ясно как осуществить цифровую подпись или ability to settle disputes before judge.

ПРОТОКОЛ В92 [ 7 ]

Рассуждения, приведенные выше, основывались на том факте, что любое измерение неортогональных состояний, которое не возмущает их, в то же время не дает о них никакой информации (т.е. информации, позволяющей различить их). В 1992 году Ч.Беннет и Ж.Брассард предложили протокол распределения ключа, основанный на передаче только двух неортогональных состояний квантовой системы вместо четырех.

Рассмотрим два неортогональных состояния и , таких, что . Пусть и - два проектора в подпространства ортогональные состояниям и , соответственно. Заметим, что эти два оператора не коммутируют и что их индексы переставлены по отношению к соответствующим состояниям. Нетрудно убедиться, что оператор Р 0 уничтожает состояние :

но дает ненулевой результат при действии на :

В последнем соотношении фигурирует величина ![]() - вероятность ненулевого исхода. Аналогичные соотношения справедливы и для оператораР 1

.

- вероятность ненулевого исхода. Аналогичные соотношения справедливы и для оператораР 1

.

Распределение ключей происходит следующим образом.

1. Устанавливается синхронизация моментов посылки состояний.

2. Алиса приготавливает и посылает Бобу случайную бинарную последовательность квантовых состояний и , где, например, , а .

3. Боб, независимо от Алисы, случайным образом решает, какой из двух операторов Р 0 или Р 1 применить к полученной последовательности состояний.

4. Затем Боб по открытому каналу сообщает Алисе номера синхронизационной шкалы, для которых он получил положительный результат. При этом он не сообщает, какой из двух операторов он использовал. Остальные события игнорируются

5. Если подслушивания не было, то оставленные события, составляющие приблизительно, -ую часть от общего числа испытаний, должны быть коррелированы. Заметим, что для поляризационного кодирования состояний “0 о ”и “45 о ”эта величина равна 1/2. Таким образом, если Алиса посылала , а Боб измерял Р 0 , если Алиса посылала , то Боб измерял Р 1 .

6. Перед тем, как Алиса и Боб установят секретный ключ, они должны провести процедуру коррекции ошибок и усиления секретности, действуя, например, так же как и в протоколе ВВ84. Жертвуя некоторыми битами, они убеждаются в идентичности некоторого их числа. Протокол иллюстрируется в таблице 2.

Итак, наше базовое предположение о невозможности извлечения однозначной информации об неортогональных состояниях без их возмущения, позволило ввести более простой, по сравнению с ВВ84, протокол. Однако, на практике, реализация такого протокола не нашла широкого применения. Дело в том, что все-таки существуют способы различимости двух неортогональных состояний, ценой некоторых потерь. Идея и соответствующие демонстрационные эксперименты основаны на том, что измерение, выполняемое в базисе, ортогональном, например, состоянию , однозначно выделяет такое состояние, в том смысле, что только состояние не пройдет через поляроид, ориентированный горизонтально. Другое же состояние пройдет через горизонтальный поляроид с 50%-ми потерями.

ЭПР-ПРОТОКОЛ [ 6 ]

В 1991 году А.Экерт предложил протокол основанный на перепутанных состояниях. Впоследствии оказалось, что этот протокол является разновидностью ВВ84, однако в обзорах по квантовым способам распределения ключа, как правило, он фигурирует отдельно. Примечательно также, что казалось бы, абсолютно умозрительные рассуждения, приведшие Эйнштейна, Подольского и Розена к их известному парадоксу, а также идеи, высказанные Дж.Беллом, все-таки нашли свое практическое воплощение. Сам А.Экерт, формулируя суть протокола, отмечал, что здесь «распределение ключа зависит от полноты квантовой механики». Под полнотой понимается тот факт, что квантовое описание обеспечивает максимально возможную информацию о рассматриваемой системе. Экспериментальная реализация рассматриваемого протокола, во всяком случае в принципиальном смысле, мало отличается от установок по наблюдению нарушения неравенств Белла. Можно сказать, что при распределении ключа вводится квантовый канал, где сам ключ существует без какого-либо «элемента реальности», связанного с этим ключом. В этом смысле он защищен полнотой квантовой механики.

Канал состоит из источника перепутанных фотонов, находящихся в синглетном состоянии. Частицы разлетаются вдоль оси z в направлениях к легитимным пользователям – Алисе и Бобу. Каждый из них получает по одной частице или половинке перепутанной пары. Затем Алиса и Боб выполняют измерение над свой частицей, ориентируя поляризационные призмы вдоль трех направлений: для Алисы – а i , для Боба – b j (i , j = 1, 2, 3 ). Конкретно, измеряя углы от вертикальной оси:

![]() (17.16)

(17.16)

![]() (17.17)

(17.17)

Алиса и Боб выбирают ориентацию призм случайно и независимо друг от друга для каждой пары перепутанных частиц. Каждое измерение дает результат либо +1, либо –1, т.е. срабатывает один из двух детекторов, установленных в выходных модах поляризационной призмы Алисы и Боба. Параметризованный таким образом сигнал представляет один (для одной частицы) бит информации.

где аргументы в корреляционных функциях Р означают выбранное направление. Например, означает вероятность того, что при данных установках поляризационных призм a i , b j Алиса получила результат «-1», а Боб «+1». Можно показать, что величина Е принимает значения

Для двух пар одинаковых ориентаций анализаторов (поляризационных призм)

![]() квантово-механические предсказания дают полную антикорреляцию результатов, полученных Алисой и Бобом:

квантово-механические предсказания дают полную антикорреляцию результатов, полученных Алисой и Бобом:

Следуя Клаузеру, Хорну, Шимони и Хольту можно ввести наблюдаемую величину - наблюдаемую Белла, составленную из корреляционных коэффициентов (17.18):

которая равна

После того, как перепутанные частицы поступили к Алисе и Бобу, те могут объявить по открытому каналу связи ориентации анализаторов, которые были выбраны случайным образом при каждом измерении. Затем, результаты измерений разделяются на две группы. К первой группе относятся результаты, полученные при разных ориентациях анализаторов, т.е., приводящие к (21). Ко второй – при одинаковых. Не учитываются те результаты, когда частица Алисы или Боба по каким-то причинам не была зарегистрирована вообще. Затем Алиса и Боб сообщают результат, который они получили только для первой группы измерений. Это позволяет им установить то значение S , которое для невозмущенных состояний частиц должно оказаться равным (21). В свою очередь последнее утверждение дает основание легитимным пользователям считать, что результаты, относящиеся ко второй группе измерений, антикоррелированы и могут быть преобразованы в секретный набор битов – сырой ключ .

Подслушиватель не может воспользоваться информацией, перехватывая перепутанные частицы, поскольку самой информации там нет. Считается, что она появляется в результате измерений, выполняемых Алисой. По Экерту измерение Алисы приготавливает состояние частицы Боба, хотя более последовательно было бы утверждать, что эта информация закодирована в корреляционных функциях Р и величине Е .

Литература

W. Diffie and M.E. Hellman, IEEE Trans. Inf. Theory IT-22, 644 (1977).

R. Rivest, A. Shamir, and L. Adleman, "On Digital Signatures and Public-Key Cryptosystems" , MIT Laboratory for Computer Science, Technical Report, MIT/LCS/TR-212 (January 1979).

P.W. Shor, Proceedings of the 35th Annual Symposium on the Foundations of Computer Science (IEEE Computer Society, Los Alamos, CA, 1994) p. 124.

C.H. Bennett, G. Brassard, and A.K. Ekert, "Quantum cryptography" , Scientific American, October 1992, p. 50.

S. Wiesner, SIGACT News 15 , 78 (1983); original manuscript written circa 1970. C.H. Bennett and G. Brassard, in "Proc. IEEE Int. Conference on Computers, Systems and Signal Processing", IEEE, New York (1984). C.H. Bennett, F. Bessette, G. Brassard, L. Salvail, and J. Smolin, "Experimental quantum cryptography," J. Cryptology 5 , 3 (1992).

A.K. Ekert, Phys. Rev. Lett. 67 , 661 (1991); A.K. Ekert, J.G. Rarity, P.R. Tapster, and G.M. Palma, Phys. Rev. Lett. 69 , 1293 (1992).

C.H. Bennett, Phys. Rev. Lett. 68 , 3121 (1992).

A. Muller, J. Breguet, and N. Gisin, Europhys. Lett. 23 , 383 (1993).

P.R. Tapster, J.G. Rarity and P.C.M. Owens, Phys. Rev. Lett. 73 , 1923 (1994).

P D. Townsend, J.G. Rarity, and P.R. Tapster, Electron. Lett. 29 , 1291 (1993).

D.Mayers, A.Yao, Unconditional Security in Quantum Cryptography, quant-ph/9802025.

E.Biham, M.Boyer, P.O.Boykin, T.Mor, V.Roychowdhury, A Proof of the Security of Quantum Key Distribution, quant-ph/9912053.

P.W.Shor, J.Preskill, Simple Proof of Security of the BB84 Quantum Key Distribution Protocol, quant-ph/0003004.

Эти наборы значений углов не являются единственными.

Трудовые отношения

Должностная инструкция главного инженера, должностные обязанности главного инженера, образец должностной инструкции главного инженера Должностная инструкция главного инженера рэс

Открытие бизнеса

Где можно и где нельзя работать после туберкулеза Где можно работать после

Форекс